Este verano, un equipo de investigación de la Universidad de Texas en Austin ha publicado una demostración de cómo se puede engañar a los receptores GPS para obligar a un yate privado de 213 pies y valorado en 80 millones de Euros, a modificar su derrota por el mar Mediterráneo simulando una señal falsa de GPS, previa autorización de su propietario.

El experimento ayuda a ilustrar las amplias capacidades de los dispositivos de spoofing y lo que la tecnología de la industria del transporte marítimo no es capaz de detectar.

Propósito del engaño.

Cuando un buque está en alta mar confía en las señales de los satélites del GPS para conocer su posición y poder establecer derrotas de tráfico marítimo.

El propósito del experimento era medir la dificultad de llevar a cabo un ataque de suplantación en la mar y determinar las dificultades con la que los sensores del puente del barco podrían identificar la amenaza.

Filosofía empleada. Spoofing GPS.

Dirigido por el profesor asistente Todd Humphreys de la Escuela de Ingeniería Cockrell, el equipo utilizó la herramienta de código Spoofing GPS.

La idea del engaño es emitir señales potentes en la proximidad del objetivo a través de los denominados “Simuladores de satélite”, que se superponen a las señales reales de los satélites, de forma que se hagan indistinguibles y hacen creer al barco que está dónde no está.

El simulador de satélite empleado por los alumnos de la Cockrell School of Engineering en el experimento está compuesto de un ordenador portátil conectado a un emisor, que ambos caben en un maletín. Las limitaciones de potencia acotan el campo de actuación a media milla, esto quiere decir que los saboteadores que realizan el ataque se encuentran en el propio buque.

Modus operandi.

En junio, el equipo fue invitado a bordo del yate, llamado la Rosa Blanca de Drachs, mientras viajaba desde Mónaco a Rodas. El experimento se llevó a cabo a unas 30 millas de la costa de Italia cuando el yate navegaba en aguas internacionales.

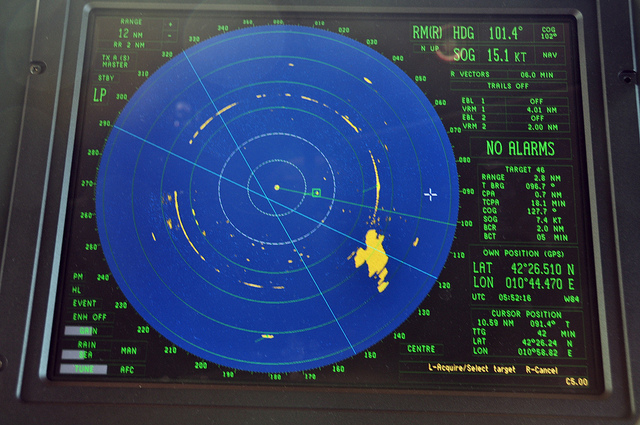

Desde la cubierta superior, se emitió un débil conjunto de señales GPS civiles (desde su dispositivo spoofing dentro de un maletín) hacia las dos antenas GPS de la nave. Las señales falsas del equipo dominaron lentamente las señales GPS auténticas hasta que finalmente obtuvieron el control del sistema de navegación de la nave.

Vulnerabilidad sin disparo de alarmas.

A diferencia del jamming, el spoofing no dispara ninguna alarma en el equipo de navegación de la nave. Para los dispositivos GPS de la nave, las señales falsas eran indistinguibles de las señales auténticas, permitiendo que el ataque de suplantación suceda encubierta.

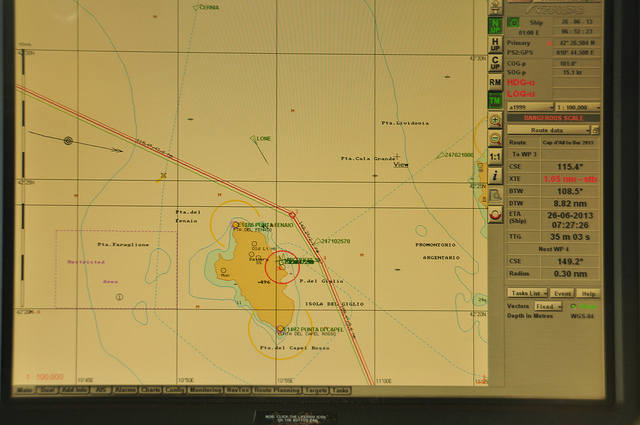

Una vez que el sistema de navegación de la nave fue controlado, la estrategia del equipo fue obligar al buque a seguir una nueva derrota con maniobras sutiles que colocan el yate unos pocos grados de su curso original.

Una vez que una discrepancia ubicación se informó por el sistema de navegación de la nave, la tripulación inició una corrección del rumbo. En realidad, cada cambio de rumbo se ponía el barco fuera de su línea de derrota. La carta electrónica mostró su progreso a lo largo de una línea recta fija, pero su trayectoria era una curva pronunciada.

Después de varias de estas maniobras, el yate había sido engañado con éxito, navegando en una pista paralela a cientos de metros de la original.

Preocupación.

La experiencia pone de manifiesto la vulnerabilidad del sector transporte a este tipo de ataques. Los investigadores han demostrado sobre los peligros de los ataques de navegación y publicitan la grave amenaza que constituye el spoofing tanto para navegación de embarcaciones marinas y otras formas de transporte aéreo ó terrestre.

Los expertos han expuesto su preocupación en que este tipo de metodología pueda ser escalable a mayores potencias de emisión y sea una potencial arma de sabotaje de tráfico marítimo con fines delictivos.

El experimento es aplicable a otros vehículos semi-autónomos, tales como aviones UAV, que ahora se operan, en parte, por los sistemas de piloto automático ó abre posibilidades de que sean los propios aviones UAV ó hexacópteros más desarrollados quienes sean las plataformas que embarquen los equipos spoofing para alterar rumbos marítimos ó aéreos.

Deja un comentario